2017年ICS安全回顧 關(guān)鍵基礎(chǔ)設(shè)施比人們預(yù)想的更脆弱

2017年,工業(yè)控制系統(tǒng)(ICS)安全領(lǐng)域見證了關(guān)鍵基礎(chǔ)設(shè)施脆弱性的顯著暴露。隨著數(shù)字化和物聯(lián)網(wǎng)技術(shù)的加速應(yīng)用,傳統(tǒng)隔離的工業(yè)環(huán)境日益與互聯(lián)網(wǎng)連接,這雖然提升了運(yùn)營效率,但也引入了前所未有的安全風(fēng)險。回顧這一年,多個重大安全事件揭示了關(guān)鍵基礎(chǔ)設(shè)施,如能源、水利和交通系統(tǒng),比公眾和行業(yè)先前預(yù)想的更為脆弱。

2017年出現(xiàn)了多起針對工業(yè)控制系統(tǒng)的網(wǎng)絡(luò)攻擊,例如通過釣魚郵件或漏洞利用,攻擊者成功滲透了關(guān)鍵設(shè)施的網(wǎng)絡(luò)。這些事件不僅導(dǎo)致運(yùn)營中斷,還引發(fā)了數(shù)據(jù)泄露和物理損害的風(fēng)險。研究表明,許多ICS設(shè)備仍依賴于過時的軟件和協(xié)議,缺乏及時的安全更新,使得它們?nèi)菀资艿綈阂廛浖那忠u,如類似WannaCry的勒索軟件變種,曾在全球范圍內(nèi)影響工業(yè)系統(tǒng)。

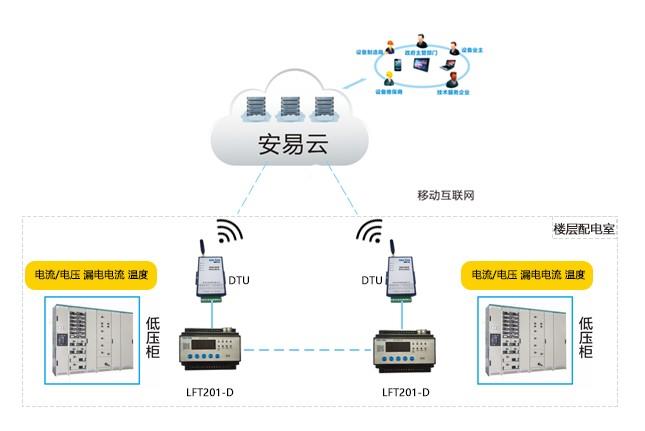

關(guān)鍵基礎(chǔ)設(shè)施的互聯(lián)性加劇了脆弱性。隨著工業(yè)物聯(lián)網(wǎng)(IIoT)的普及,更多設(shè)備連接到云平臺和公共網(wǎng)絡(luò),這擴(kuò)大了攻擊面。攻擊者可以利用弱密碼、未加密的通信或配置錯誤,輕松入侵系統(tǒng)。例如,一些水處理廠或電網(wǎng)控制系統(tǒng)被發(fā)現(xiàn)存在默認(rèn)憑證問題,允許未經(jīng)授權(quán)的訪問。這凸顯了供應(yīng)鏈安全和管理實(shí)踐的不足,許多組織在部署新設(shè)備時忽視了基本安全措施。

2017年的安全事件暴露出響應(yīng)和恢復(fù)能力的短板。當(dāng)攻擊發(fā)生時,許多關(guān)鍵基礎(chǔ)設(shè)施運(yùn)營商缺乏有效的應(yīng)急計劃,導(dǎo)致停機(jī)時間延長和經(jīng)濟(jì)損失加劇。這不僅僅是技術(shù)問題,還涉及人員培訓(xùn)和法規(guī)遵從。例如,一些行業(yè)標(biāo)準(zhǔn)如NIST框架未被廣泛采用,影響了整體安全態(tài)勢。

這一年也推動了積極的變革。企業(yè)和政府開始加強(qiáng)合作,提升ICS安全意識,投資于威脅檢測和入侵防護(hù)系統(tǒng)。互聯(lián)網(wǎng)安全服務(wù)提供商推出了針對工業(yè)環(huán)境的定制解決方案,幫助組織監(jiān)控和緩解風(fēng)險。關(guān)鍵基礎(chǔ)設(shè)施的安全需從設(shè)計階段融入韌性原則,結(jié)合持續(xù)監(jiān)控和更新,以應(yīng)對日益復(fù)雜的威脅。

2017年的ICS安全回顧警示我們,關(guān)鍵基礎(chǔ)設(shè)施的脆弱性不容忽視。通過加強(qiáng)技術(shù)防御、完善政策和提升人員能力,我們可以共同構(gòu)建更安全的工業(yè)未來。

如若轉(zhuǎn)載,請注明出處:http://www.dfqiutie.com.cn/product/3.html

更新時間:2026-01-09 10:38:38